Conteúdo da página

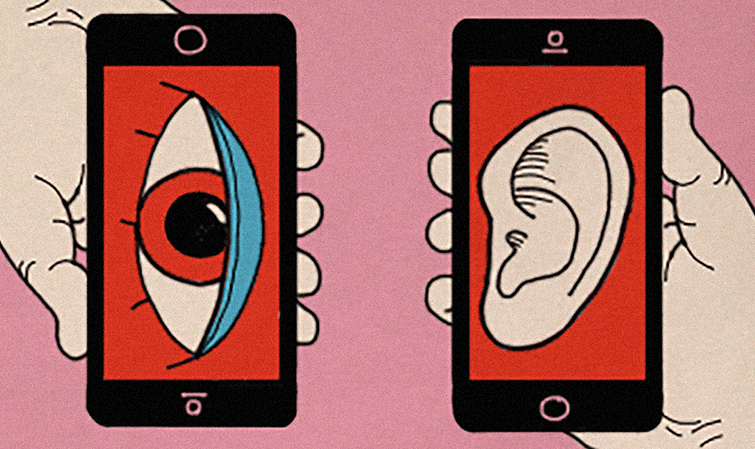

ToggleFonte anônima, informações sigilosas e quebra de segurança em dispositivos móveis ou de aplicativo de mensagens instantâneas. A repercussão política do vazamento que apontam irregularidades na relação entre o ex-juiz e atual ministro da Justiça Sérgio Moro, o Ministério Público e a Polícia Federal na condução da investigação que resultou na prisão do ex-presidente Lula, está provocando um rebuliço entre os ciberativistas brasileiros.

Após conversar com vários deles desde a manhã de segunda-feira (10), constatamos que certo temor e cautela provocada por esse receio tomaram conta dos grupos ativistas que defendem o anonimato como direito na rede. Eles temem que, entre os desdobramentos do caso, aumente a perseguição aos ciberativistas e que sejam aprovadas propostas de alteração no Marco Civil da Internet, lei que regulamente direitos e deveres em território digital.

Após conversar com vários deles desde a manhã de segunda-feira (10), constatamos que certo temor e cautela provocada por esse receio tomaram conta dos grupos ativistas que defendem o anonimato como direito na rede. Eles temem que, entre os desdobramentos do caso, aumente a perseguição aos ciberativistas e que sejam aprovadas propostas de alteração no Marco Civil da Internet, lei que regulamente direitos e deveres em território digital.

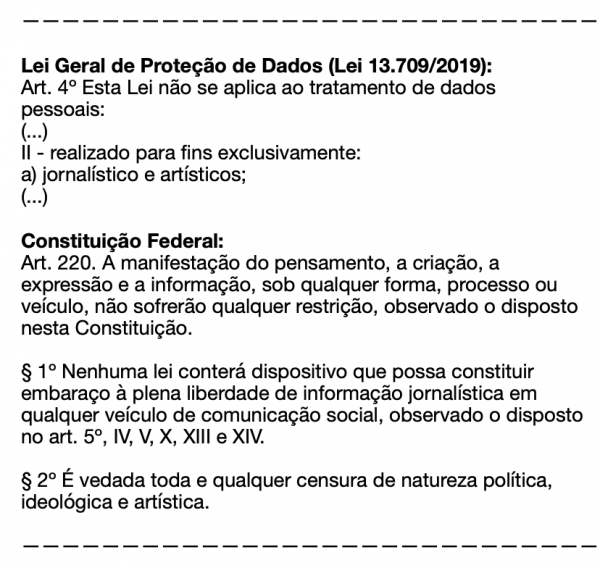

Marina Pita, coordenadora do Intervozes, reforça que a constituição assegura ao jornalismo a liberdade de informar. “No caso, o tema é de interesse público, uma vez que Sergio Moro é uma figura pública, no centro da política brasileira”, diz. A tese está fundamentada , segundo ela, em pelo menos dois instrumentos legais: a Lei Geral de Proteção de Dados e o Art. 220 da Constituição Federal.

Para Raquel Saraiva, presidenta do IP.rec – Instituto de Pesquisa em Direito e Tecnologia do Recife, a publicação do vazamento com fins jornalísticos não implica o The Intercept Brasil em uma irregularidade ou ilegalidade. Na mesma linha, ela reforça que não é equivalente ao vazamento realizado pelo, à época, juiz Moro quando da publicação a veículos de imprensa do áudio de ligação entre o ex-presidente Lula e a ex-presidenta Dilma Rousseff (PT).

Como ela, outros interlocutores ponderam que não existe um equivalência na ação do suposto hacker. “Vale lembrar a importância que as denúncias de Edward Snowden tiveram para alertar o Brasil sobre a vigilância das comunicações do Governo Federal e empresas estatais. Foi a partir das denúncias feitas por meio de vazamento de informações de Edward Snowden que foi aprovada resolução na ONU sobre o respeito à privacidade e proteção de dados dos cidadãos”, ponderou Pita.

Fonte: Boletim Antivigilância

Marco Zero

Narrativa de criminalização

Em nota publicada na madrugada de domingo para segunda-feira, a força-tarefa Lava Jato do Ministério Público Federal no Paraná (MPF/PR) apressadamente aponta que o vazamento seria obra de um hacker. Além disso, sugere que a publicação pelo site com “orientação ideológica” é elemento comprobatório: “Além disso, é digno de nota o viés tendencioso do conteúdo divulgado, o que é um indicativo que pode confirmar o objetivo original do hacker de, efetivamente, atacar a operação Lava Jato, aspecto reforçado pelo fato de as notícias estarem sendo divulgadas por site com nítida orientação ideológica.”

Na mesma pegada, o texto finaliza com menção à chamada “dark web” como um espaço onde, supostamente, “graves crimes” seriam cometidos, reforçando a ideia de demonização do universo hacker.

Um dos trabalhos dos ciberativistas é desconstruir mitos sobre a internet e suas possibilidades, um deles é sobre a “deep web” que se trata, na verdade, de uma camada da rede mundial de computadores em que é possível navegar sob anonimato. Em uma analogia, a imagem que se tem é de um iceberg: a ponta é a web como conhecemos e tudo abaixo da superfície faz parte da deepweb. Nem tudo que é feito neste local é criminoso, é o que reivindicam ativistas.

Também na segunda-feira (10), após a divulgação de outra suposta tentativa de hackeamento do celular do relator da Lava Jato no Rio de Janeiro, o juiz federal Abel Gomes, em nota, classificou a ação como “terrorismo eletrônico”, novamente, vinculando a hackers.

Essa reação de magistrados e procuradores indica uma tendência de criminalização que preocupa os defensores de uma internet como espaço democrático.

Consequências para o direito na rede

Um dos cenários possíveis dos desdobramentos políticos, segundo Marina Pita, é mais positivo e poderia, ao menos, provocar mais debates sobre a importância da criptografia. “Não dá para saber se essas informações foram obtidas por análise do tráfego de dados ou por meio de instalação de Malware no dispositivo. Ou ainda, alguém que teve acesso aos dispositivos. Mas, certamente, as pessoas vão se voltar aos recursos de segurança da informação disponível e, creio, neste momento, os instrumentos de garantia de privacidade saem do lugar dos vilões, que acobertam criminosos, e passam a ser úteis a todos que não querem sua comunicação exposta”, defende.

Já com relação a uma reação que tentaria criminalizar grupos ativistas e ciberativistas, a pesquisadora não acredita que uma revisão da atual legislação seja necessária. “Nós já temos uma lei que pune a invasão de dispositivo. A Lei 12.737/2012 introduziu no ordenamento penal brasileiro o crime denominado “invasão de dispositivo informático”, capitaneado no artigo 154-A do Código Penal, que entrou em vigor a partir de 3 de abril de 2013. Ou seja, não há qualquer impedimento que se investigue um caso de invasão de dispositivo”, argumenta Pita.

Raquel Saraiva lembra que, sempre após fatos como esse, existe uma reação que se traduz, na grande maioria das vezes, em projetos de lei que tipificam crimes no meio digital. Ela considera isso um erro, uma vez que o Marco Civil da Internet é considerado, atualmente, uma legislação modelo no campo dos direitos na rede.

Outra possibilidade, levantada por um hacker que aceitou falar mantendo o anonimato, é a virada da opinião pública favorecer retrocessos na legislação, favorecendo grupos empresarias que há muito tempo desejam cobrar mais caro por fluxo de dados de banda larga, por exemplo. Isso limitaria economicamente o acesso à internet mais veloz e com maior capacidade de navegação, uma vez que deixaria mais caro o acesso à internet de qualidade.

Vazamento

Não há certeza sobre como o acesso aos dados privados aconteceu. Especialistas estão mantendo cautela para afirmar, inclusive, se o o vazamento pode ser considerado resultado de um hackeamento, de fato.

Até agora, indícios apontam que pode ter sido um “vazamento às antigas”, e não necessariamente por um hacker que invadiu o dispositivo celular ou a conta. Ainda assim, a partir das informações divulgadas pelo site de jornalismo, a tese mais forte é de que o procurador Deltan Dallagnol foi a fonte original do vazamento, já que todas as mensagens estão relacionadas a ele – seja em grupos ou em conversas privadas com Sério Moro.

Outro integrante do grupo hacker Anonymous Brasil, sirLancelot (codinome hack-ativista), descarta a possibilidade de que o procurador tenha sofrido um ataque direcionado – de força bruta, na linguagem digital -, quando um dispositivo é alvo de vários ataques até que seja acessado remotamente. Para ele, com o que se sabe até agora, a maior probabilidade é de que tenha sido uma falha de usuário. “Você sempre tem que lembrar que o usuário usa mal sua tecnologia. Pode ter sido uma tentativa que deu sorte. Para além disso, hackear um celular não é tanto pelo que consegue pegar, mas o que consegue monitorar. Você consegue interceptar ligação, usar todos os aplicativos, saber todas as senhas. A grande questão aí é ter acesso a muitas outras coisas”, explica.

As fragilidades do aplicativo de mensagem Telegram também são outra questão a considerar. Diferente do WhatsApp, que alega ter criptografia de ponta a ponta (as únicas pessoas que têm acesso ao conteúdo da mensagem seriam o emissor e receptor), o Telegram apenas usa essa tecnologia nos chats privados. Tudo indica que Dallagnol utilizava os chats e grupos normais.

Nesse aplicativo existem, ao menos, três possibilidades de vazamento: acesso ao dispositivo, à conta do Telegram (via acesso web) ou um vazamento nos servidores de armazenagem de dados do aplicativo, que estão instalados na Rússia. Além disso, há a probabilidade de o número de telefone ser clonado. Com isso, mensagens antigas podem ser recuperadas caso não tenham sido deletadas.

A capacidade e conhecimento para acessar tais dados, no entanto, divergem opiniões. Para um terceiro hacker ouvido pela Marco Zero na tarde de segunda-feira, a principal vulnerabilidade é o uso humano, com “armadilhas” simples escondidas em fotos ou vídeos que podem conter Malwares e abrem a porta para um hackeamento. Isso poderia acontecer com qualquer um. No entanto, sirLancelot não crê em uma ação trivial.

Nenhum dos hackers acredita que a repressão aumentará a partir deste caso. A perseguição e a ideia negativa, quase incompreendida, sempre existiram, eles contam. “Hacker é um substantivo, não é pejorativo. Agora, você querer estigmatizar pessoas que lutam pela individualidade num mundo como hoje, acho que você está sendo muito cruel. A gente preza é pela individualidade, por você poder ser anônimo. Não porque comete crime, mas porque não quero ser público”, argumenta sirLancelot, que prefere não imputar uma moral à categoria: necessariamente, não são bons ou malvados. “A questão é que os direitos dos cidadãos são invadidos constantemente pela direita e pela esquerda. A internet não é segura, necessariamente”, completa.

“Faz muito tempo que visão que se tem do hacker é preconceituosa. Eu vejo o processo de hacker você investigar as n possibilidades de operar com a tecnologia, trabalho de hacker é estudar possibilidades. Se você vai construir um software, um hardware, o hacker vai estudar bem por dentro daquilo e se encontrar algo errado vazar, recomendar uma solução. Acho que vai continuar essa imagem negativa em relação a esses processos de investigação a partir da tecnologia. E a tendência é que essa guerra tecnológica esteja só no começo”, conta mais um dos hack ativista e pesquisador, sempre sob a garantia do anonimato.

“A questão, a meu ver, é tomar fôlego e pensar se este não seria um caso de denúncia tal como o que fez Snowden – que buscou o jornalismo para lutar contra as práticas ilegais de agentes do Estado. É preciso ter mais informações antes de assumir que foi um caso de hacking simplesmente”, afirma Pita.

Em meio às dúvidas sobre como se deu o vazamento, ainda há espaço, felizmente, para debater a segurança nos meios digitais. Marina Pita lembra que, em casos de tentativas de acesso a contas em aplicativos de mensagens, o uso de senha nos aplicativos por si só já dificulta o acesso a conteúdo das mensagens, mesmo em caso de clonagem.

*Débora Britto trabalhou como jornalista no Centro de Cultura Luiz Freire – organização não governamental de defesa dos direitos humanos – é integrante do Terral Coletivo de Comunicação Popular, grupo que atua na defesa do direito à comunicação como fundamento para a garantia de outros direitos.

Veja também: